物联网软件开发中网络集成的核心架构策略

标签: 北京物联网开发公司 2025-12-04 次

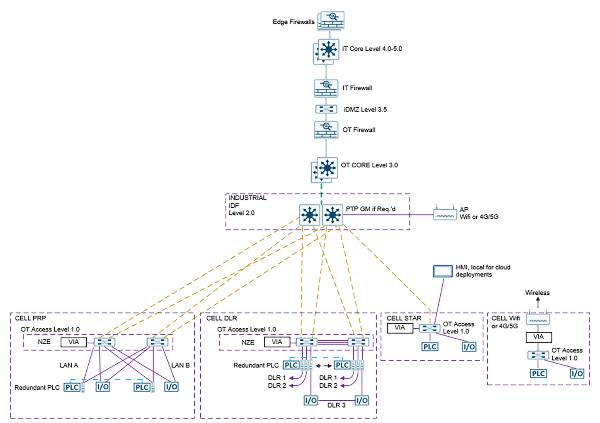

对软件和硬件网络的整合采取整体方法,可以满足并随着时间的推移在额外需求出现时扩展访问和安全要求。

操作技术(硬件)网络优先考虑系统的可用性和安全性,需要独特的协议、网络安全标准和基础设施,以保护工业运营免受不断演变的网络威胁。

实施双重防火墙、访问控制、微分割和威胁检测可以增强硬件安全,保护关键工业过程免受网络攻击。

微分区将硬件设备隔离到功能区,最大限度地减少潜在的网络攻击影响,并确保对工业运营至关重要的实时、低延迟通信。

操作技术(硬件)网络是制造设施的支柱,既可以作为通往效率和质量提升的数据高速公路,从而支持制造商的竞争优势,也可以成为不断演变的网络攻击的持续目标。

将制造设备连接到设施的更广泛网络可以带来许多好处,但这种融合必须熟练地进行,以确保从不断增加数量、复杂性和破坏性的威胁来源中获得强大的安全性。

增加硬件安全层可以通过几乎任何预算在任何网络上实现。然而,重要的是要记住,根据快速评估的结果,可以取得一些改进。为了最大限度地提高改进,整个网络必须进行评估;硬件网络必须从软件开发技术的角度进行审查,反之亦然。

硬件网络有不同的角色和不同的安全考虑。

尽管硬件网络与软件网络有许多共同之处,但其差异必须加以考虑,以有效实施强大的通信路径和强有力的安全措施。因为硬件网络连接工业运营中使用的物理设备,成功的攻击可以直接影响这些过程。两种网络之间的某些相关区别包括:

独特的硬件网络安全标准。正如NIST在《硬件安全指南》中所讨论的那样,硬件网络安全标准优先考虑系统可用性、完整性和安全性,而不是数据机密性。安全方法必须保护连续的工业操作和物理基础设施。

硬件网络使用不同的协议 — 工业通信协议(Modbus,Profibus,Ethernet/IP,Profinet等)与软件通信使用的协议不同,分析网络流量的工具必须能够理解这些协议。

硬件网络攻击可能难以检测。 它们可能看起来像正常的硬件网络流量,但涉及一个简单的参数更改,改变了物理过程。结果可能是设施内的危险状况,不正确或不安全的产品制造,设备损坏或故障,甚至环境损坏。

硬件设备的使用寿命是一个挑战。 经常是几十年,这带来了许多与年龄相关的挑战。设备可能是在网络安全不受重视的时候设计的。此外,制造商通常会在一段时间后停止支持他们的系统。没有新的固件更新,旧系统可能会没有补救关键漏洞的手段。

硬件网络有不同的标准和基础设施要求。硬件网络遵循NEC标准,关注包括坚固布线、导体尺寸和适用于更高电压的接地在内的安全方面。这需要更耐用的电缆和专为在恶劣的工业环境中运行并承载更大电力负载而设计的特殊组件。相比之下,软件网络通常遵循ANSI-TIA标准,关注可靠的通信和网络访问,并配有适合更低电压的基础设施。

硬件网络可以由专用架构组成。它们可以为设备组服务,包括每个设备连接到另外两个设备形成环形信号路径的环形网络,以及所有设备共享单一信号路径的线性或总线网络。

可用性是一个挑战。 就机密性、完整性和可用性(CIA)三元组而言,一个旨在指导信息安全政策的模型,硬件网络优先考虑可用性,因为停机会直接影响生产。

低延迟连接 用于机器人、伺服系统和其他反馈控制回路的控制系统依赖于可预测、一致、低延迟的网络连接。这些系统使用精确时间协议(PTP),这需要低延迟以有效地在全网范围内同步时钟。这种时钟同步能够实现精确控制和实时协调行动。

制定分层的 硬件 网络安全方法

强大的网络安全涉及多种防御方法的叠加,每种方法都发挥补充作用,以增强设施的防御能力。虽然完整的列表超出了本文的范围,但硬件网络架构的基本最佳实践包括:

软件和硬件网络的分离,包括工业非军事区(iDMZ)

双重防火墙以保护边界并实施微分段规则

访问控制以确保只有经过身份验证和授权的用户可以访问硬件设备

通过跳板主机(一台安全计算机)进入硬件网络的入口点

将运营技术网络划分为功能区的微分区

威胁检测系统持续监控网络流量以检测可疑的异常情况。

对于已经建成的网络,完成这些努力是可能的;在不同的预算水平上加强安全措施以保护设备还为时尚早。